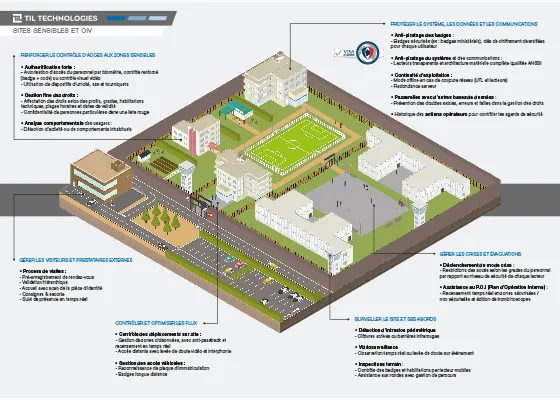

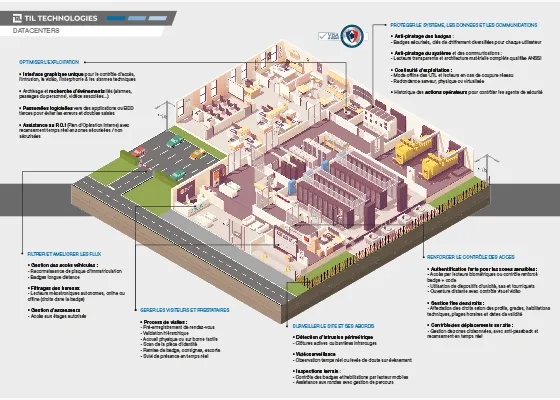

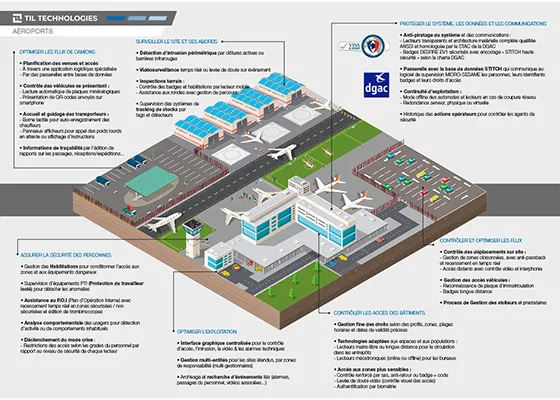

Que ce soit pour isoler des détenus, contrôler l’accès à des armements et équipements importants ou encore protéger des informations confidentielles, des datacenters et des zones de commandement stratégiques, les sites sensibles ont pour point commun la mise en place de mesures de sécurité renforcées.

Face aux risques de piratage, d’espionnage, de sabotage ou d’évasion, l’imperméabilité doit être assurée par des solutions d’authentification fortes (biométrie, double identification, contrôle vidéo…) et sécurisées (cryptage, clés de sécurité…).

A travers ses solutions logicielles et matérielles, TIL TECHNOLOGIES peut répondre à tous vos besoins de haute sécurité.