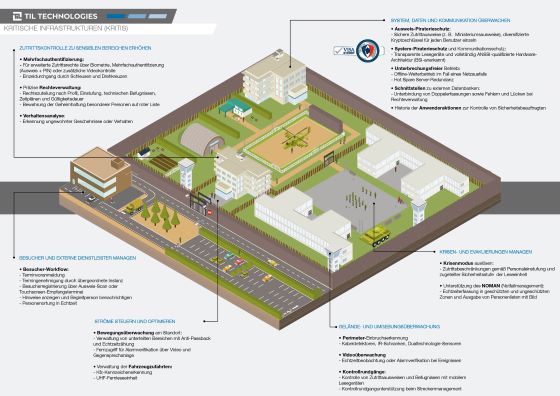

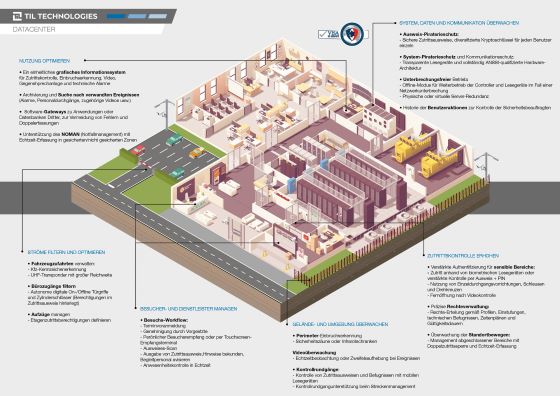

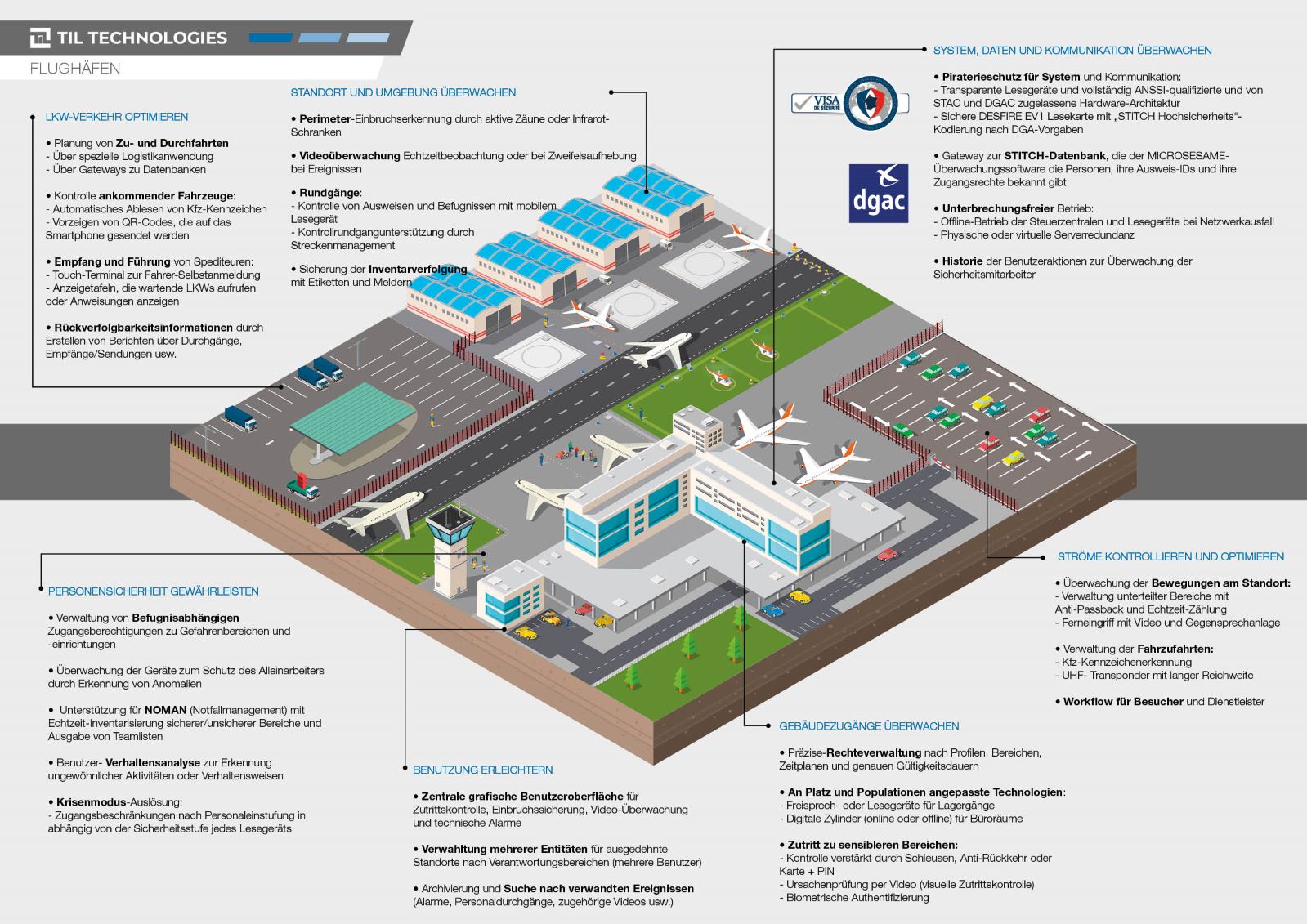

Ob es darum geht, Gefangene zu isolieren, den Zugang zu Waffen und wichtiger Ausrüstung zu kontrollieren oder vertrauliche Informationen, Rechenzentren und strategische Kommandobereiche zu schützen, sensible Standorte erfordern verstärkte Sicherheitsmaßnahmen.

Angesichts der Risiken von Hacking, Spionage, Sabotage oder Flucht ist Undurchlässigkeit durch robuste Sicherheitsvorkehrungen wie Biometrie, Doppelidentifikation, Videoüberwachung und sichere Authentifizierungslösungen wie Verschlüsselung oder Sicherheitsschlüssel unerlässlich.

Dank ihrer Lösungen kann TIL TECHNOLOGIES selbst höchsten Sicherheitsanforderungen gerecht werden.